Neste artigo, vamos explorar a criação de uma API REST utilizando Spring Boot e Spring Security, focando na autenticação por meio de API Keys para um registro de evento de agenda.

Spring Boot: Uma Visão Abrangente

Spring Boot é um framework poderoso que simplifica o desenvolvimento de aplicações Java, especialmente quando se trata de criar APIs RESTful. Ao eliminar a complexidade da configuração tradicional do Spring, o Spring Boot permite que os desenvolvedores se concentrem mais na lógica de negócio e menos na configuração e infraestrutura. Uma de suas características mais notáveis é a configuração automática, que ajusta as configurações do projeto com base nas dependências adicionadas, poupando tempo e reduzindo a possibilidade de erros de configuração manual.

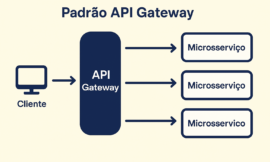

Além disso, o Spring Boot oferece uma sólida integração com o ecossistema Spring, permitindo que os desenvolvedores aproveitem outras funcionalidades do Spring, como Spring Data, Spring Security e Spring Cloud. Ele facilita a criação de microservices, permitindo que cada serviço seja desenvolvido, implementado e escalado de forma independente. Essa abordagem modular é benéfica em arquiteturas contemporâneas, onde a flexibilidade e a escalabilidade são essenciais.

Outro ponto forte do Spring Boot é o suporte a diversos ambientes de execução. Com o uso de perfis, é possível personalizar as configurações de acordo com o ambiente em que a aplicação está sendo executada (por exemplo, desenvolvimento, teste ou produção). Isso aumenta ainda mais a eficiência no desenvolvimento, pois alterações no ambiente não exigem mudanças estruturais no código.

O projeto Spring Boot é acompanhado por um robusto sistema de gerenciamento de dependências, que se baseia no Maven ou Gradle, facilitando a inclusão de bibliotecas e frameworks adicionais com apenas algumas linhas de configuração. Isso, aliado à sua estrutura baseada em anotações, permite que os desenvolvedores concentrem-se em escrever código e, simultaneamente, mantenham um app clean e de fácil manutenção.

Outros benefícios notáveis incluem a possibilidade de gerar uma aplicação autônoma com um simples comando, permitindo que ela seja executada a partir de um arquivo JAR com o servidor embutido, como Tomcat ou Jetty. Isso elimina a necessidade de configuração adicional de servidores web e simplifica o processo de implantação.

Dessa forma, o Spring Boot tem se consolidado como uma ferramenta indispensável no arsenal de desenvolvedores Java, permitindo não apenas um desenvolvimento ágil e eficiente, mas também a criação de soluções robustas e escaláveis.

Spring Security: Autenticação e Autorização em Aplicações Spring

O Spring Security é um poderoso framework que fornece autenticação e autorização para aplicações Java baseadas no ecossistema Spring. Ele é amplamente utilizado por suas funcionalidades robustas e flexíveis, que permitem implementar uma arquitetura de segurança completa, adaptando-se às necessidades específicas do projeto em questão.

Uma de suas principais características é a capacidade de se integrar perfeitamente com o Spring Framework, utilizando os conceitos de contexto, injeção de dependência e configuração baseada em anotações. O Spring Security permite a configuração de regras de segurança de forma declarativa, utilizando anotações como @EnableWebSecurity e @PreAuthorize, o que facilita a aplicação de controles de acesso em métodos e URLs.

O framework suporta diversos mecanismos de autenticação, incluindo autenticação por formulário, autenticação básica HTTP, e, como será o foco deste artigo, autenticação por meio de API Keys. A utilização de API Keys permite um controle de acesso simples e eficaz em sistemas que expõem APIs REST. Com Spring Security, é possível configurar um filtro personalizado que intercepta as requisições HTTP, validando a presença e a validade da chave de API antes de permitir o acesso aos recursos protegidos.

Além da autenticação, o Spring Security oferece um sistema de autorização robusto. Ele permite que os desenvolvedores definam quem pode acessar quais recursos, utilizando roles (papéis) e permissões. Isso é crucial para aplicações que gerenciam informações sensíveis, como um sistema de eventos, onde as informações sobre eventos devem ser protegidas e acessíveis apenas a usuários autorizados.

Um aspecto importante do Spring Security é sua capacidade de proteger as aplicações contra ameaças comuns, como ataques de CSRF (Cross-Site Request Forgery) e XSS (Cross-Site Scripting). O framework possui configurações padrão que ajudam a mitigar esses riscos, permitindo que os desenvolvedores se concentrem na implementação das funcionalidades específicas da aplicação.

A integração do Spring Security com o Spring Boot permite a configuração automática e a simplificação do processo de implementação de segurança. Isso significa que, ao utilizar o Spring Boot, muitas configurações de segurança podem ser feitas automaticamente, tornando o desenvolvimento mais ágil e menos propenso a erros.

Com o Spring Security, os desenvolvedores não apenas garantem que suas aplicações estejam seguros, mas também que a implementação de segurança seja feita de maneira que se mantenha consistente com o resto do ecossistema Spring. Portanto, ao abordar a autenticação através de API Keys, é fundamental entender como o Spring Security oferece uma abordagem segura e escalável para proteger APIs, preparando o terreno para a construção de API RESTful robustas e seguras.

Conceito e Princípios do REST

REST, ou Representational State Transfer, é um estilo arquitetônico utilizado na construção de serviços web. O principal objetivo do REST é fornecer uma abordagem leve e escalável para a comunicação entre sistemas, utilizando o protocolo HTTP como sua base. O conceito de REST foi introduzido por Roy Fielding em sua dissertação de doutorado em 2000. Os serviços RESTful seguem um conjunto de princípios que visam a padronização e a eficiência na troca de informações.

Um dos fundamentos do REST é a separação entre o cliente e o servidor. Essa separação permite que ambos evoluam de forma independente, facilitando a manutenção e a escalabilidade das aplicações. As APIs RESTful utilizam recursos identificáveis por meio de URIs (Uniform Resource Identifiers), onde cada recurso representa um estado de uma entidade. Por exemplo, em uma API de eventos, um evento específico pode ser acessado por meio de uma URI como /eventos/{id}.

Os métodos HTTP são fundamentais para as operações realizadas em uma API RESTful. Os principais métodos incluem:

- GET: Recupera a representação de um recurso.

- POST: Cria um novo recurso.

- PUT: Atualiza um recurso existente.

- DELETE: Remove um recurso.

Cada um desses métodos tem um propósito específico, e a utilização adequada deles é crucial para o funcionamento das APIs. Além disso, as respostas da API geralmente trazem códigos de status HTTP que informam o resultado da operação, como 200 OK para sucesso, 404 Not Found para recursos não encontrados e 500 Internal Server Error para erros no servidor.

As APIs RESTful possuem vantagens significativas, como a facilidade de utilização e a compatibilidade com padrões existentes na web. Por serem baseadas em HTTP, as APIs REST podem ser consumidas por qualquer cliente que suporte esse protocolo, incluindo navegadores, aplicativos móveis e outras aplicações. Outro ponto positivo é que as APIs RESTful são geralmente mais simples de implementar e entender em comparação com outras abordagens, como SOAP, que requerem protocolos mais complexos.

Essas características tornam o REST uma escolha popular para o desenvolvimento de aplicações web modernas, especialmente ao implementar autenticação e autorização, como será discutido no próximo capítulo, onde veremos como criar um projeto com Spring Boot.

Iniciando um Projeto Spring Boot com Spring Initializr

Para iniciar a criação de uma API REST com Spring Boot, a ferramenta Spring Initializr é a escolha ideal. Essa plataforma facilita a geração de um projeto básico, predefinindo as dependências e configurações necessárias para o desenvolvimento. Acesse o site do Spring Initializr em start.spring.io e você encontrará uma interface intuitiva.

No Spring Initializr, você deve selecionar algumas opções fundamentais para seu projeto. A primeira é a linguagem de programação; o Spring Boot suporta Java, Kotlin e Groovy. Para fins de exemplo, utilizaremos Java. Em seguida, defina a versão do Spring Boot que deseja usar. É recomendável optar pela versão estável mais recente para garantir acesso a novos recursos e correções de bugs.

Logo em seguida, você deve fornecer informações sobre o grupo e o artefato do projeto. O campo ‘Group’ costuma ser o nome do seu domínio ao contrário (por exemplo, br.com.seuempresa), enquanto ‘Artifact’ é o nome do seu projeto. Além disso, você pode definir uma descrição e uma versão.

No campo de dependências, selecione as bibliotecas que serão fundamentais para sua API. Para este projeto, adicione ‘Spring Web’ para desenvolvimento de aplicações web, e ‘Spring Data JPA’ se você planeja interagir com um banco de dados. Para futuras configurações de segurança, também é importante incluir ‘Spring Security’. Após selecionar as dependências, clique em ‘Generate’ para baixar o projeto gerado em um arquivo ZIP.

Depois de extrair o arquivo ZIP, você encontrará a estrutura básica do projeto, que já contém uma série de pastas e arquivos que facilitam o desenvolvimento. A pasta ‘src’ é onde seu código-fonte estará localizado, dividida em ‘main’ e ‘test’, refletindo a divisão entre o código de produção e os testes.

A pasta ‘main’ contém a subpasta ‘java’, onde você verá a estrutura de pacotes iniciada conforme suas escolhas no Initializr. Dentro dessa pasta, você encontrará um arquivo com o mesmo nome do seu artefato, que contém a classe Spring Boot principal, com a anotação @SpringBootApplication. Essa classe é o ponto de entrada da aplicação e é responsável por inicializar o contexto do Spring.

A estrutura padrão facilita a organização do código, e você deve seguir princípios de separação de responsabilidade, criando pacotes para camadas como controladores, serviços e repositórios. Isso prepara o caminho para um desenvolvimento mais limpo e escalável, que será essencial nas etapas seguintes, como a configuração do Spring Security para autenticação.

Configurando o Spring Security para Autenticação com API Key

Para garantir a segurança da nossa API REST, é fundamental configurar o Spring Security, focando na autenticação via API Key. Esta abordagem permite que clientes autenticados acessem os recursos da nossa aplicação de forma segura. Vamos iniciar configurando as dependências necessárias e, em seguida, implementaremos um filtro de segurança personalizado.

Primeiramente, adicione as seguintes dependências no seu arquivo pom.xml:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

Em seguida, crie uma nova classe chamada SecurityConfig que estende WebSecurityConfigurerAdapter. Nela, vamos configurar o acesso às rotas da API e registrar o filtro de autenticação baseado em API Key:

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable()

.authorizeRequests()

.antMatchers("/api/v1/events/**").authenticated()

.anyRequest().permitAll()

.and()

.addFilterBefore(new ApiKeyAuthFilter(), UsernamePasswordAuthenticationFilter.class);

}

}

Agora, vamos criar o ApiKeyAuthFilter, um filtro que intercepta as requisições HTTP e valida a API Key. O código a seguir implementa esse filtro:

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.web.authentication.WebAuthenticationDetailsSource;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.web.filter.OncePerRequestFilter;

public class ApiKeyAuthFilter extends OncePerRequestFilter {

private static final String API_KEY_HEADER = "X-API-KEY";

private static final String API_KEY_VALUE = "SUA_API_KEY";

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

String apiKey = request.getHeader(API_KEY_HEADER);

if (API_KEY_VALUE.equals(apiKey)) {

// Autentique o usuário

SecurityContextHolder.getContext().setAuthentication(new ApiKeyAuthentication());

}

filterChain.doFilter(request, response);

}

}

O filtro verifica se o cabeçalho X-API-KEY contém a chave correta. Se a chave for válida, ele configura a autenticação no contexto de segurança. Este padrão não só centraliza a lógica de autenticação, mas também permite que nossa aplicação escale facilmente.

Com essa configuração simples, nossa API REST está protegida contra acessos não autorizados, garantindo que apenas consumidores válidos possam registrar eventos na agenda.

Modelagem do Banco de Dados para Gerenciamento de Eventos de Agenda

Na construção de uma API REST que gerencia eventos de agenda, é crucial desenvolver uma modelagem de banco de dados que suporte adequadamente as operações necessárias. Nesta seção, iremos explorar a estrutura do banco de dados, centrando-se nas entidades relevantes e suas inter-relações.

Para começar, identificamos as entidades principais que compõem o sistema de eventos: Evento, Usuário e Categoria. O relacionamento entre essas entidades é essencial para garantir que os dados sejam organizados de forma lógica e acessível.

A entidade Evento representa cada evento agendado e deve conter campos fundamentais como:

- id: um identificador único para o evento.

- titulo: o nome do evento.

- descricao: uma descrição detalhada do evento.

- dataHora: o timestamp indicando quando o evento está agendado.

- localizacao: informações sobre o local onde o evento ocorrerá.

- categoriaId: uma referência à categoria do evento.

- usuarioId: um identificador do usuário que criou o evento.

A seguir, a entidade Usuário é fundamental na nossa modelagem, pois controla a quem os eventos pertencem. Os atributos principais incluem:

- id: identificador único do usuário.

- nome: o nome do usuário.

- email: o e-mail para autenticação.

- senha: a senha para acesso ao sistema.

Ademais, a entidade Categoria permite a classificação dos eventos, com campos como:

- id: identificador único da categoria.

- nome: o nome da categoria, por exemplo, “Reunião”, “Aniversário”, etc.

As relações entre as entidades se traduzem em um diagrama onde:

- A entidade Evento possui uma relação muitos-para-um com Usuário, pois um usuário pode criar múltiplos eventos.

- Além disso, Evento também possui uma relação muitos-para-um com Categoria, pois muitos eventos podem pertencer a uma única categoria.

Essa estrutura proporciona uma base sólida para operações CRUD, que serão detalhadas no próximo capítulo, ao implementar os endpoints REST para a manipulação de eventos. A modelagem aqui apresentada não apenas organiza os dados de forma eficiente, mas também otimiza a consulta e a manipulação dos registros, alinhando a API REST com as melhores práticas para sistemas de gerenciamento de eventos.

Implementação dos Endpoints REST para Manipulação de Eventos de Agenda

Após definir a modelagem do banco de dados que suporta a funcionalidade de eventos de agenda, é crucial implementar os endpoints REST que permitirão a manipulação destes eventos. Nesta seção, focaremos na criação dos métodos GET, POST, PUT e DELETE, que fornecem a funcionalidade essencial para a nossa API.

GET – Listar e Obter Eventos

O método GET será utilizado para listar todos os eventos ou para recuperar um evento específico. Abaixo, apresentamos a implementação do endpoint que retorna todos os eventos:

@GetMapping("/events")

public List getAllEvents() {

return eventService.findAll();

}

Para recuperar um evento específico, utilizamos o seguinte endpoint:

@GetMapping("/events/{id}")

public ResponseEntity getEventById(@PathVariable Long id) {

Event event = eventService.findById(id);

return ResponseEntity.ok(event);

}

POST – Criar Novo Evento

O método POST é utilizado para criar um novo evento. O endpoint a seguir recebe um objeto Event no corpo da requisição e o salva no banco de dados:

@PostMapping("/events")

public ResponseEntity createEvent(@RequestBody Event event) {

Event savedEvent = eventService.save(event);

return ResponseEntity.status(HttpStatus.CREATED).body(savedEvent);

}

PUT – Atualizar Evento Existente

O método PUT é usado para atualizar as informações de um evento existente. O código a seguir mostra como implementar essa funcionalidade:

@PutMapping("/events/{id}")

public ResponseEntity updateEvent(@PathVariable Long id, @RequestBody Event eventDetails) {

Event updatedEvent = eventService.update(id, eventDetails);

return ResponseEntity.ok(updatedEvent);

}

DELETE – Remover Evento

Por último, o método DELETE permite a remoção de eventos. O seguinte endpoint demonstra como podemos deletar um evento pelo seu ID:

@DeleteMapping("/events/{id}")

public ResponseEntity deleteEvent(@PathVariable Long id) {

eventService.delete(id);

return ResponseEntity.noContent().build();

}

Com esses endpoints configurados, oferecemos uma interface completa para a manipulação de eventos de agenda, permitindo aos usuários realizar operações CRUD de maneira eficiente.

Testando a API com Postman

Testando a API REST com Postman

Com a implementação dos endpoints da API concluída, é fundamental garantir que a API esteja funcionando conforme o esperado. Uma das ferramentas mais populares para testar APIs REST é o Postman. Ele oferece uma interface amigável que permite enviar requisições HTTP e visualizar as respostas, além de gerenciar variáveis e ambientes de forma eficiente.

Para iniciar, faça o download e instale o Postman em seu computador. Após a instalação, abra o aplicativo e siga os passos abaixo para testar os endpoints da sua API REST.

1. Configurando a Requisição

Na interface do Postman, clique em “New” e selecione “Request”. Dê um nome para sua requisição e escolha um collection ou crie uma nova. Para testar os métodos GET, POST, PUT e DELETE, forneça a URL correta do seu endpoint. Por exemplo, se a sua API estiver rodando localmente na porta 8080 e você deseja acessar o endpoint de eventos, a URL pode ser http://localhost:8080/api/eventos.

2. Adicionando a API Key

Como a autenticação é feita por meio de API Keys, você precisará incluir este cabeçalho em suas requisições. Para isso, vá até a aba “Headers” na sua requisição e adicione um novo cabeçalho com o nome X-API-KEY e o valor da sua chave de API. Isso garante que somente usuários autorizados possam acessar os recursos da API.

3. Enviando a Requisição

Escolha o método apropriado para a operação que deseja realizar, como GET para buscar eventos ou POST para adicionar um novo evento. Após configurar todos os parâmetros, clique em “Send”. O Postman exibirá a resposta recebida do servidor na parte inferior da tela, onde você poderá visualizar o código de status HTTP, os cabeçalhos de resposta e o corpo da resposta.

4. Analisando as Respostas

Verifique se o código de status corresponde ao esperado. Por exemplo, um código 200 indica sucesso em uma requisição GET, enquanto um código 201 é esperado após a criação bem-sucedida de um recurso com POST. Se ocorrer um erro, preste atenção ao código de status específico e à mensagem retornada pelo servidor, pois isso pode fornecer pistas sobre a origem do problema.

A utilização do Postman não apenas facilita o teste de suas APIs, mas também ajuda a documentar e aperfeiçoar as interações com seu backend, criando uma base sólida para seu desenvolvimento futuro e garantindo que sua API esteja funcionando corretamente antes de ser usada em produção.

Tratando Erros nas APIs REST

Ao desenvolver uma API REST, é fundamental implementar um robusto tratamento de erros que melhore a experiência do usuário e facilite o diagnóstico de problemas. O tratamento de erros deve estar integrado desde o início, permitindo que a API responda de maneira apropriada às solicitações que não podem ser processadas corretamente.

Primeiramente, é importante distinguir entre mensagens de erro e códigos de status HTTP. Os códigos de status são definidos pela especificação HTTP e indicam o resultado da solicitação. Por exemplo, o código 200 significa sucesso, enquanto 404 indica que o recurso não foi encontrado. As mensagens de erro, por outro lado, fornecem detalhes adicionais sobre o motivo pelo qual a solicitação falhou. Elas devem ser claras, concisas e, sempre que possível, ajudar o desenvolvedor a entender o que está errado.

Uma boa prática é utilizar os códigos de status apropriados para cada tipo de erro. Códigos como 400 (Bad Request) devem ser usados quando a solicitação não pode ser atendida devido à sintaxe incorreta, enquanto o código 401 (Unauthorized) é adequado quando credenciais de autenticação falham. Para erros de servidor, o código 500 (Internal Server Error) pode ser retornado. Essa abordagem não só garante a conformidade com as normas HTTP, mas também melhora a interoperabilidade da sua API com outras aplicações.

Além de usar os códigos de status corretamente, é recomendável padronizar a estrutura das mensagens de erro. Um formato JSON comum pode incluir campos como status, message e timestamp. Por exemplo:

{

"status": 404,

"message": "Evento não encontrado.",

"timestamp": "2023-10-01T12:00:00Z"

}

Outra boa prática é registrar os erros. Isso não só ajuda na depuração, mas também permite monitorar o desempenho da API ao longo do tempo. Um sistema de registro bem implementado pode fornecer insights valiosos sobre quais erros ocorrem com mais frequência e em quais condições, permitindo ajustes na lógica da API.

Finalmente, é sempre importante testar o tratamento de erros como parte da estratégia de testes da API. Utilize ferramentas como Postman ou JUnit para garantir que a API responde corretamente a cenários de erro esperados. Ao seguir estas práticas, você não só mantém sua API saudável, mas também fornece uma base sólida para o desenvolvimento contínuo e a evolução do projeto.

Resumo e Próximos Passos para Desenvolvimento de Aplicações Mais Complexas

No capítulo anterior, discutimos a importância do tratamento eficaz de erros em APIs REST, enfatizando o papel das mensagens de erro e dos códigos de status HTTP. Agora, ao avançarmos para a criação de uma API REST com Spring Boot e Spring Security, especialmente com a implementação de autenticação via API Keys, devemos considerar várias direções para aumentar a complexidade e a robustez da aplicação.

Uma das primeiras áreas que podemos desenvolver é a integração com um banco de dados. A utilização do Spring Data JPA facilita a interação com bancos de dados relacionais, permitindo a criação de repositórios que eliminam a necessidade de implementar consultas SQL manualmente. Para isso, é essencial definir entidades que mapeiem as tabelas do banco e configurá-las adequadamente para que a persistência dos dados ocorra sem complicações. Além disso, o uso de migrations com ferramentas como Flyway ou Liquibase pode ser incorporado para gerenciar a evolução do esquema do banco de dados ao longo do tempo.

Outra área crítica é a implementação de testes automatizados. Com o Spring Boot, podemos facilmente criar testes unitários e de integração, utilizando o Spring Test e bibliotecas como JUnit e Mockito. Os testes não só garantem que o código funcione como esperado, mas também permitem uma manutenção mais segura com a introdução de novas funcionalidades. Realizar testes em cenários de autenticação e autorização é vital para validar o comportamento da API sob diferentes condições de acesso.

Além disso, devemos considerar as melhores práticas de segurança. Embora a autenticação via API Keys proporcione uma camada de segurança, é fundamental implementá-la de forma que minimize os riscos. Isso inclui a geração de chaves fortes, o uso de HTTPS para proteger a transmissão de dados, e a implementação de mecanismos de revogação e renovação de chaves. Adicionalmente, a utilização de ferramentas de monitoramento e análise de tráfego pode ajudar a identificar atividades suspeitas e violação de segurança em tempo real.

Por fim, integrar práticas de documentação, como o uso do Swagger para gerar a documentação da API, facilita a comunicação com outros desenvolvedores e com as partes interessadas sobre as funcionalidades disponíveis. Such practices, combined with enhanced security measures and automated testing, pave the way for building more complex and sustainable applications in a professional environment.

Conclusão

A construção de uma API REST com Spring Boot e Spring Security oferece uma solução robusta e escalável. Com as práticas discutidas, é possível implementar seguranças efetivas em suas aplicações.